【導讀】近日,西班牙安全研究團隊Tarlogic公開指出,樂鑫旗下ESP32系列芯片存在29條未記錄的藍牙指令,可能導致設備被遠程控制、數據竊取甚至長期潛伏攻擊。

近日,西班牙安全研究團隊Tarlogic公開指出,樂鑫旗下ESP32系列芯片存在29條未記錄的藍牙指令,可能導致設備被遠程控制、數據竊取甚至長期潛伏攻擊。

(圖源Tarlogic)

內存操作:直接讀寫設備的RAM和閃存,植入惡意代碼或竊取敏感數據。 設備冒充:通過MAC地址欺騙,偽裝成受信任設備,繞過身份驗證機制。 網絡攻擊擴散:利用藍牙或Wi-Fi接口對其他設備發起攻擊,形成供應鏈攻擊鏈。研究人員指出,此類漏洞可能影響全球超10億臺搭載ESP32的設備,涵蓋智能家居、醫療設備、工業控制系統等關鍵領域。

針對這一消息,樂鑫董辦發文澄清:Tarlogic研究團隊發現的是用于測試目的的調試命令,并不是所謂的后門。這些調試命令是樂鑫ESP32 芯片在實現HCI(主機控制器接口)協議時的一部分,該協議用于藍牙技術的內部通信,主要用于產品內部的不同藍牙層之間的通信。該發現僅針對第一代的ESP32芯片,新的ESP32系列芯片已經更換了架構,包括ESP32-C系列、S系列、H系列等都不再存在該事項。

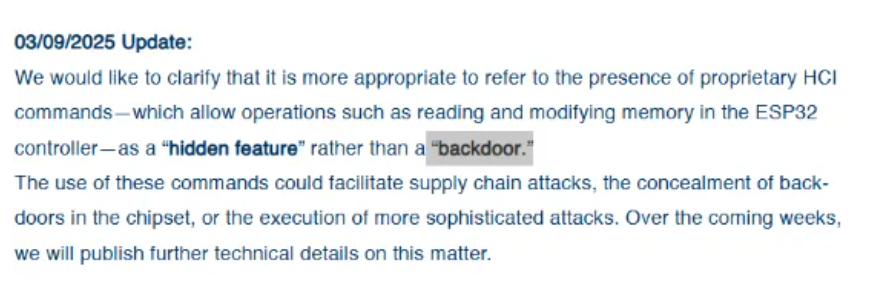

目前,Tarlogic官網顯示已經于當地時間3月9日對上述內容做了更新和澄清,將上述指令用“hidden feature”(隱藏功能)替代“backdoor”(后門),表示使用這些命令可能會促進供應鏈攻擊、隱藏芯片組中的后門或執行更復雜的攻擊。

我愛方案網配合原廠發展方案商生態,基于樂鑫ESP-32系列芯片,為設備終端制造商提供即插即用的方案PCBA。

掃碼可申請免費樣片以及獲取產品技術規格書

掃碼可申請免費樣片以及獲取產品技術規格書

免責聲明:本文為轉載文章,轉載此文目的在于傳遞更多信息,版權歸原作者所有。本文所用視頻、圖片、文字如涉及作品版權問題,請聯系小編進行處理。

推薦閱讀:

貿澤聯手Micron推出全新電子書帶你探索面向AI邊緣應用的創新內存解決方案與設計

利用STM32MP1和STM32MP2在嵌入式 Linux 平臺上部署有效的安全保護機制

瑞芯微殺瘋了!全新視覺芯片RV1126B實測數據曝光,算力已達RK3588一半!